La sécurité change le monde. Cette transformation impose de nouveaux modes d’organisation du travail tout le long de la chaîne des systèmes d’information :

- consommateurs

- fournisseurs

- auditeurs

- moyens de transport

1. Qu'est-ce qu'implique la sécurité du Cloud pour les organisations ?

Services informatiques fonctionnent avec une obligation de données visée par des normes. La mise en place du contrôle du risque et de la sécurité consiste à analyser et ajuster les services aux architectures et infrastructures.

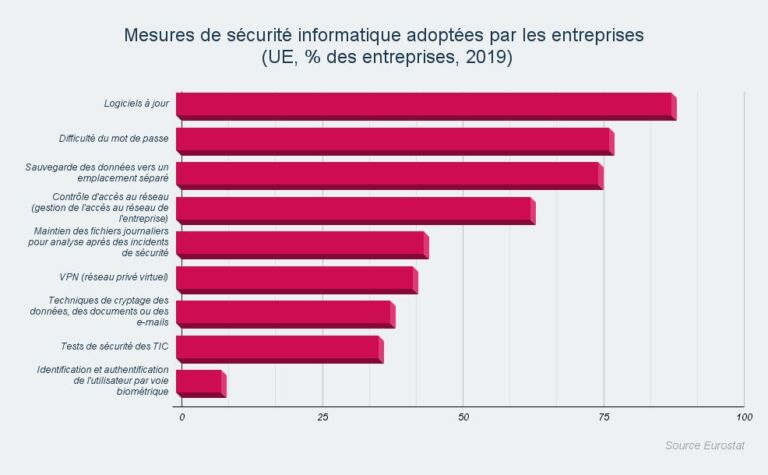

Cette année on considère que 80% des entreprises ont rencontré une cybermenace.

La fiabilité des systèmes et des pratiques garantit la continuité, l’accessibilité et la disponibilité des applications métiers.

L’évolution des modes de travail impactent les pratiques notamment à distance (télétravail, partage à distance, réunions en visioconférence).

Les équipes de sécurité doivent adapter la protection des données et la reprise après sinistre et sauvegarde.

2. Comment mettre en place la sécurité Cloud dans l'entreprise ?

La sécurité a un impact transversal qui touche toutes les couches de l’architecture, y compris physique et jusqu’aux applications :

- architecture

- modèles

- données

- applications

- réseaux

- protocoles

La supervision implique la tenue d’un tableau de bord pour coordonner le planning, et servir de liaison entre les acteurs ou lors de futurs audits.

Plusieurs éléments à définir.

2.1. Les niveaux de sécurité Cloud

Les besoins étant variés, plusieurs options sont possibles :

- risque inacceptable

- risque

- combinaison de probabilité d’occurrence de dommage et gravité

- acceptation du risque

- décision d’accepter

- acceptation aléatoire selon des critères

Une fois que l’on a fixé les niveaux, on liste les actifs à protéger puis le traitement adéquate.

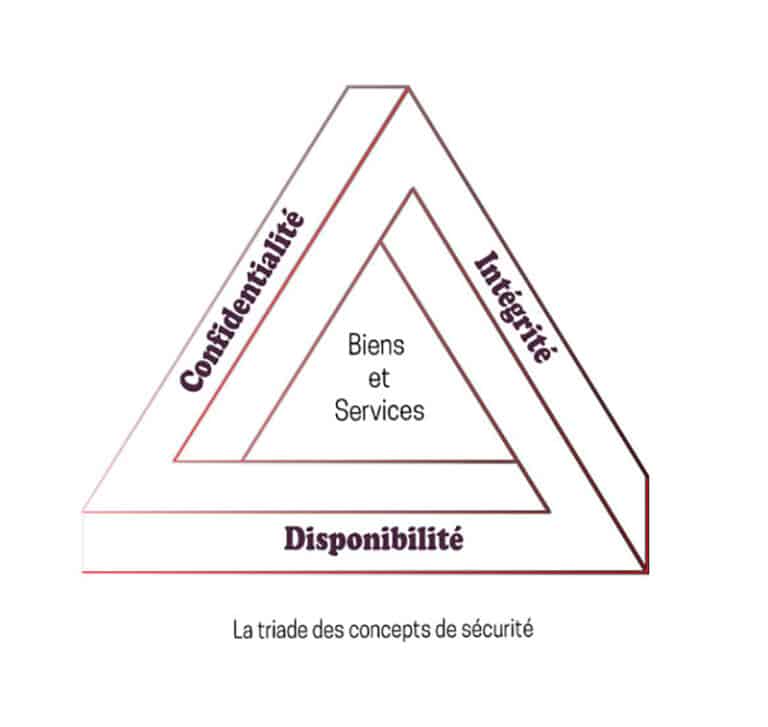

2.2. Le sigle DICA

La sécurité du Cloud pose quatre critères :

- D : la disponibilité. L’accès et l’usage à la demande par une entité autorisée.

- I : l’intégrité. La garantie d’exactitude et d’exhaustivité des actifs

- C : la confidentialité. L’interdiction de diffusion d’une information auprès de personnes, entités ou processus non autorisés.

- A : l’auditabilité. La preuve de livraison de l’information et son certificat électroniques de « non répudiation » (incontestable par les parties).

2.3. Les types de menaces

La menace informatique est un terme générique qui vise les causes potentielles de perturbation de système ou réseau en capturant des données ou des dossiers non autorisés.

Ce risque permanent est dû aux nombreuses formes :

- accident

- dysfonctionnements matériels

- pannes aléatoires voir récurrentes

- évènements naturels (catastrophe)

- défaut :

- mauvaise utilisation

- modèle mal conçu

- malveillance

- usurpation : substitution, effraction

- dégradation

- agression : extorsion, irruption

Directement liés aux menaces, s’ensuivent les risques dont les méthodes d’analyse couvrent les attentes et besoins des acteurs du Cloud.

3. L'analyse des risques

La conception d’un Cloud sécure pose l’analyse de risque comme préambule pour gérer la confidentialité des données et les rôles de chacun au sein de l’organisation interne et externe, clients compris.

Ces systèmes d’information sont composés de :

- moyens techniques

- moyens humains

- organisations

- actifs matériels ou immatériels

- locaux : collaborateurs, clients

3.1. Le risque Cloud informatique

Le risque du Cloud pour les entreprises est d’avoir affaire à un évènement ou une série qui peuvent avoir un effet sur la réalisation des objectifs.

Le risque se mesure par la combinaison de la probabilité qu’une menace se produise et l’ampleur de l’impact sur l’objectif.

Le référentiel ITIL (Information Technology Infrastructure Llibrary) répond à la gestion du risque du Système d’Information de la manière suivante :

- organisation du SI

- efficacité du SI

- qualité des services

Plus largement, le référentiel ISO fournit un guide pour uniformiser la terminologie et harmoniser les activités.

3.2. Les principales normes :

3.2.1. La norme NF EN ISO/IEC 27000 :

- Technologies de l’Information

- Techniques de sécurité

- Systèmes de management de la sécurité de l’information

Dans le cas d’une mise en place de cette norme, les organismes doivent obtenir :

- vue d’ensemble des normes SMSI

- introduction aux SMSI

- description du processus d’amélioration continue (PDCA)

- termes et définitions

3.2.2. La norme NF EN ISO/IEC 27001 :

Cette norme certifiante est le point d’entrée de la série ISO/IEC 2700X.

Elle est constitue de six familles de processus :

- définir une politique de sécurité des informations

- définir le périmètre du système de management de la sécurité des informations

- réaliser une évaluation des risques liés à la sécurité

- gérer les risques potentiels

- choisir et mettre en oeuvre les contrôles de conformité

- préparer le document SOA (Statement of Applicability) fixant les objectifs attendus

4. Les cinq méthodes d'analyse de risque dans le Cloud

- EBIOS : La méthode « Expressions des besoins et identification des objectifs de sécurité »

- MEHARI : La méthode harmonisée d’analyse des risques

- MARION : méthode d’analyse des risques informatiques opérationnels par niveaux

- OCTAVE : méthode « Operationally Critical threat, Asset, and Vulnerability Evaluation

- M_o_R : Management of Risk

A retenir :

La gestion des risques est dans la continuité de la stratégie d’entreprise, des choix et services qu’elle adopte pour adresser son marché.

Celle-ci se pilote grâce aux normes, aux référentiels et aux indicateurs de performance tels que l’état d’installation des outils et procédures.

Les risques doivent être couverts par un niveau de sécurité au moins supérieur aux agressions rencontrées :

- défaillances internes : logiciels, actifs

- agressions extérieures : physique, humaine, polluante