La transformation digitale des entreprises se joue grâce à la sécurité du Cloud.

Cependant les atouts du cloud ne les écartent pas du risque. Pression, complexité des menaces et coûts financiers peuvent rapidement déprécier la réputation d’un prestataire.

Dans ce contexte d’intense activité et de progrès technologique, voici une synthèse sur les fuites de données pour relever votre vigilance et éviter les pièges de la vulnérabilité.

1. Les chiffres des fuites de données

La fuite et la destruction de données représente environ 12.200 évènements.

Parmi eux, les fuites sont de 3.000 cas dont 1200 volontaires.

Même si le nombre d’incidents est inversement proportionnel à la taille de l’entreprise, cela reste un phénomène marquant sanctionné par un risque sur la réputation et les finances de l’entreprise.

Voici la situation française en 2022 par secteur, taille et type d’évènement :

2. Comment savoir si on a une fuite de données ?

Il existe plusieurs façons de se rendre compte d’une fuite de données, que ce soit au niveau personnel ou au niveau organisationnel.

Voici quelques signes et méthodes pour détecter une fuite de données :

Surveillance des comptes

Les individus peuvent surveiller leurs comptes bancaires, leurs relevés de carte de crédit, leurs transactions en ligne et tout autre activité inhabituelle qui pourrait indiquer un accès non autorisé à leurs informations.

Alertes de sécurité

Les organisations peuvent mettre en place des systèmes de détection d’intrusion, des outils de surveillance en temps réel et des alertes de sécurité pour détecter les activités suspectes ou les tentatives d’accès non autorisées à leurs systèmes.

Analyse des journaux d’activité

L’examen régulier des journaux d’activité des systèmes informatiques, des dispositifs réseau et des applications peut aider à repérer des anomalies ou des comportements inhabituels qui pourraient indiquer une fuite de données.

Détections par les utilisateurs

Les employés, les clients ou les utilisateurs peuvent signaler des comportements suspects, des tentatives de phishing, des demandes de renseignements frauduleuses ou des accès non autorisés, ce qui peut conduire à la découverte d’une fuite de données.

Audits de sécurité réguliers

La réalisation d’audits de sécurité réguliers, de tests de pénétration et d’évaluations des vulnérabilités peut aider à identifier les failles de sécurité qui pourraient être exploitées pour causer une fuite de données.

Notifications provenant de tiers

Parfois, les organisations peuvent être informées d’une fuite de données par des tierces parties, telles que des partenaires commerciaux, des autorités réglementaires ou des agences de sécurité, ce qui peut nécessiter une enquête interne approfondie.

Il est crucial de rester vigilant, d’adopter une approche proactive en matière de sécurité des données, de former le personnel à reconnaître les signes d’une fuite de données et de mettre en œuvre des mesures de surveillance et de détection pour minimiser les risques liés à la sécurité de l’information.

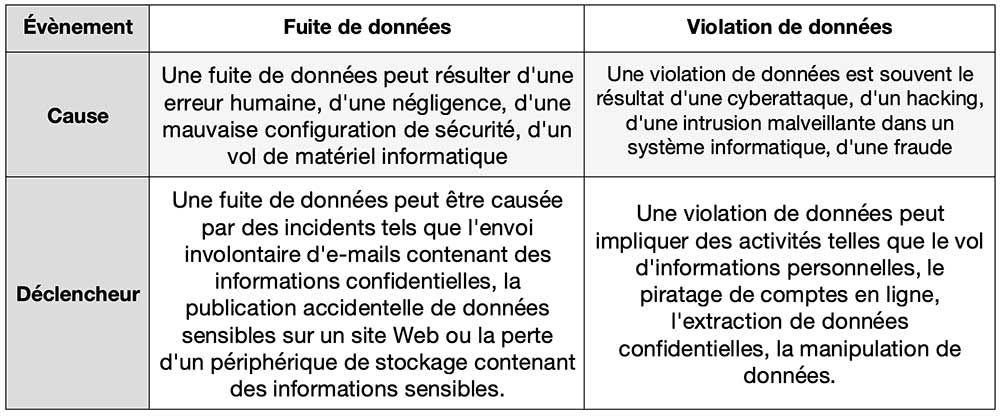

3. Quelle différence entre fuite et vol de données ?

Une fuite de données se produit lorsque ou confidentielles sont accidentellement ou délibérément divulguées à des individus non autorisés.

Tandis qu’un vol de données se produit lorsqu’un individu ou une organisation non autorisé(e) accède, utilise ou divulgue des informations sensibles ou confidentielles de manière illégale, abusive ou non autorisée.

Les deux termes soulignent l’importance de protéger les informations confidentielles et de mettre en place des mesures de sécurité adéquates pour prévenir de tels incidents.

Le vol de données classique est l’attaque par déni de service ou attaque ddos.

4. Quelles sont les différentes fuites possibles de données ?

Depuis la croissance massive des équipements informatiques, la naissance du secteur IT comme quatrième secteur économique a placé la transformation digitale comme vecteur de croissance industrielle.

L’ensemble des secteurs d’activités est donc concerné par les fuites de données dont la nature peut varier selon le secteur.

Les fuites de données peuvent survenir de différentes manières et sous différentes formes.

Voici les types de fuites les plus courantes :

La malveillance interne

Les employés mal intentionnés au sein de l’organisation peuvent délibérément accéder, voler ou divulguer des données sensibles pour des gains personnels ou pour nuire à l’entreprise.

Erreurs humaines

Les employés peuvent accidentellement divulguer des informations confidentielles, envoyer des données sensibles à la mauvaise personne, ou perdre des appareils contenant des données sensibles.

La négligence de sécurité

Les fuites de données peuvent également survenir en raison de failles de sécurité dans les systèmes informatiques, les applications ou les réseaux, permettant à des acteurs malveillants d’accéder aux informations sensibles.

Le hameçonnage ou phishing

Dans ce cas, les données sensibles sont obtenues en utilisant des techniques de hameçonnage telles que l’envoi de faux e-mails pour inciter les individus à divulguer leurs informations personnelles.

5. Comment les pirates exploitent les fuite de données ?

Les pirates informatiques peuvent exploiter les fuites de données de diverses manières pour mener des activités malveillantes.

Voici quelques façons dont les pirates exploitent les fuites de données :

Vol d’identité

En exploitant des informations personnelles telles que des numéros de sécurité sociale, des dates de naissance ou des adresses, les pirates peuvent usurper l’identité de victimes pour commettre des fraudes financières ou d’autres activités illégales.

Attaques de force brute

Les pirates peuvent utiliser les informations obtenues lors de fuites de données pour mener des attaques de force brute visant à accéder à des comptes en ligne en devinant les mots de passe.

Extorsion et chantage

Les pirates peuvent menacer de divulguer des informations sensibles obtenues lors de fuites de données à moins que la victime ne paie une rançon.

Vente sur le dark web

Les pirates peuvent vendre des informations volées sur des marchés illicites du dark web, qui peuvent être achetées par d’autres criminels pour réaliser des activités frauduleuses.

Ingénierie sociale

Les pirates peuvent utiliser les informations obtenues lors de fuites de données pour créer des scénarios crédibles et manipuler les victimes afin d’obtenir davantage d’informations sensibles.