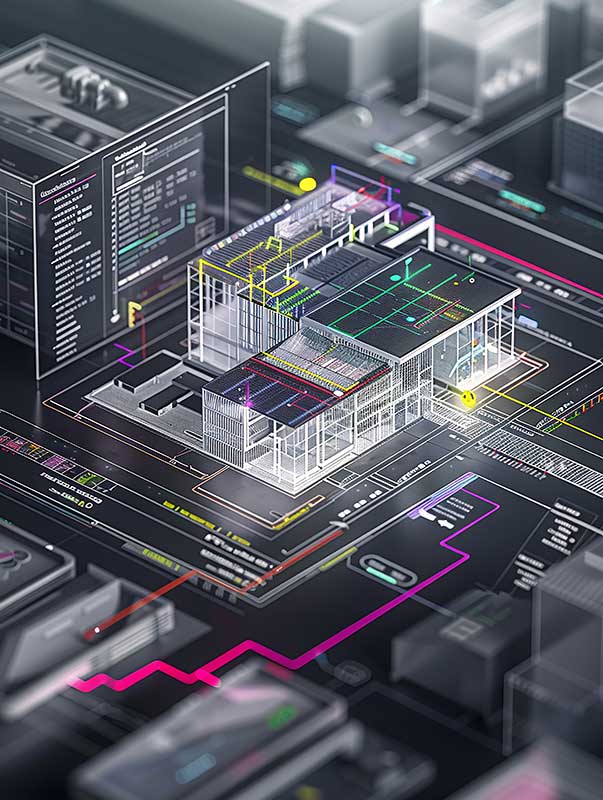

Longtemps considérée comme un processus manuel, la gestion de l’infrastructure IT a connu une véritable révolution avec l’émergence du concept d’Infrastructure as Code (IaC). Cette méthode repose sur un principe simple : définir, provisionner et gérer l’ensemble des composants d’une infrastructure informatique via du code source, tout comme on développe une application. Elle est aujourd’hui au cœur des pratiques DevOps modernes et constitue un levier stratégique pour les entreprises en quête d’agilité, de maîtrise et de scalabilité.

L’IaC s’intègre naturellement dans les environnements Cloud modernes, qu’ils soient publics, privés ou hybrides. Elle facilite la gestion de ces infrastructures en rendant leur configuration déclarative, traçable et automatisable — un véritable gain de temps et de fiabilité pour les DSI et les équipes techniques.

1. Qu'est-ce que l'IaC ?

L’Infrastructure as Code consiste à définir l’architecture IT via des fichiers textuels utilisés par des outils d’automatisation pour créer, modifier ou supprimer des ressources (serveurs, réseaux, pare-feux, bases de données, etc.). On parle ici d’une démarche programmable, traçable et réplicable.

Les entreprises utilisent des langages déclaratifs ou impératifs, selon les outils choisis, pour décrire l’état voulu de l’infrastructure. Ce paradigme vise à transformer la gestion d’environnements complexes en un processus fiable, contrôlé et industrialisé.

Principaux avantages de cette approche :

- Standardisation : toutes les ressources suivent les mêmes modèles de configuration, ce qui diminue les erreurs.

- Versioning : les fichiers de configuration peuvent être suivis via Git ou un autre VCS, permettant des rollbacks, audits et revues de code.

- Reproductibilité : il est possible de répliquer un environnement entier à l’identique (test, dev, production).

- Automatisation : le déploiement ne repose plus sur l’intervention humaine, mais sur des pipelines automatisés.

- Scalabilité : la montée en charge ou la création de nouveaux environnements devient quasi-instantanée.

2. Fonctionnement et modèles de l'IaC

L’Infrastructure as Code repose sur un processus bien défini : l’infrastructure est décrite sous forme de code, stockée dans un système de gestion de version (comme Git), puis lue et exécutée par un moteur d’orchestration ou un outil de provisionnement. Ce dernier compare l’état désiré (décrit dans le code) à l’état réel de l’environnement, et applique uniquement les changements nécessaires. Ce mécanisme permet une gestion fine, contrôlée et surtout répétable de l’infrastructure, quels que soient l’environnement (Cloud, on-premise) ou l’échelle du projet.

Il existe deux grands modèles de description de l’infrastructure. Chacun influe sur la manière dont les actions sont formulées dans le code et exécutées par les outils :

Approche déclarative ("desired state")

Dans cette logique, l’utilisateur définit uniquement l’état final voulu de l’infrastructure. Par exemple : « Je veux trois serveurs avec 8 Go de RAM chacun, reliés à un load balancer ». L’outil (comme Terraform) déduit les actions nécessaires pour y parvenir (création, modification ou suppression de ressources).

- Avantages : réduit les erreurs humaines, permet une meilleure lisibilité du code, favorise l’automatisation et l’intégration CI/CD.

- Outils typiques : Terraform, AWS CloudFormation, Kubernetes YAML.

Approche impérative ("step by step")

Ici, l’utilisateur décrit l’enchaînement précis des actions à exécuter. Chaque étape est codée : « Créer la machine virtuelle », « Installer le package X », « Ouvrir le port 443 ». Cela permet un contrôle très fin, mais nécessite davantage de rigueur et de maintenance.

Les deux approches peuvent être combinées dans certains projets complexes, notamment via des orchestrateurs ou des outils hybrides. Le choix dépend souvent du niveau de contrôle recherché, de la taille de l’équipe et de la maturité DevOps de l’organisation.

3. IaC vs Configuration traditionnelle

L’Infrastructure as Code n’est pas qu’un changement d’outillage : elle marque un vrai tournant dans la manière de gérer les systèmes d’information. Voici une comparaison claire entre cette approche moderne et les pratiques manuelles traditionnelles encore courantes dans de nombreuses organisations :

| Critère | Infrastructure as Code (IaC) | Configuration manuelle/traditionnelle |

| Reproductibilité | Excellente | Faible |

| Détection des erreurs | Automatisée via tests/linting | Manuelle |

| Collaboration équipe | Forte via Git/CI-CD | Limitée aux scripts locaux |

| Montée en charge | Immédiate via le code | Longue et risquée |

| Conformité & Audit | Native (versioning/logs) | Difficile à tracer |

| Intégration DevOps | Native, intégrée au cycle | Non intégrée |

4. Cas d’usage clés

L’Infrastructure as Code n’est pas réservée aux géants du numérique : elle trouve des applications concrètes dans tous les secteurs d’activité, du déploiement agile de projets à la transformation complète d’un système d’information. Voici les cas d’usage les plus stratégiques où l’IaC permet de gagner en efficacité, en robustesse et en maîtrise des environnements IT.

Provisionnement Cloud multi-environnements : avec l’IaC, il devient simple et rapide de créer des environnements de développement, de test ou de production sur les principaux fournisseurs cloud (AWS, Azure, GCP). Le même code peut être utilisé pour répliquer l’infrastructure sur différents comptes ou régions.

Automatisation des tests d’environnements : lors d’un push Git, un environnement temporaire est automatiquement déployé, utilisé pour les tests, puis détruit. Cela garantit des tests toujours propres, reproductibles et sans conflit avec les ressources existantes.

Intégration dans les pipelines CI/CD : l’IaC permet de coupler le code applicatif avec son infrastructure. Chaque étape du pipeline peut déployer, vérifier ou rollback l’environnement associé à l’application, de manière entièrement automatisée.

Refonte ou migration d’infrastructure existante : les organisations souhaitant moderniser leur SI peuvent utiliser l’IaC pour décrire leur infrastructure cible et piloter une migration en douceur depuis une stack ancienne ou manuelle.

Scénarios de reprise après sinistre (PRA) : grâce à la version codée de l’infrastructure, il est possible de redéployer rapidement l’ensemble d’un environnement à l’identique, sur un site de secours ou dans une autre région cloud.

5. Les outils principaux

Il existe une large gamme d’outils selon le type d’approche et l’environnement cible. Voici les plus populaires :

Terraform : outil déclaratif multi-cloud. Flexible et très utilisé pour les projets Cloud hybrides.

AWS CloudFormation : spécifique à AWS. Puissant pour ceux qui restent dans l’écosystème Amazon.

Ansible : solution impérative, très répandue pour configurer des serveurs Linux/Windows.

Pulumi : alternative moderne qui permet d’écrire son infra en TypeScript, Python, Go, etc.

Kubernetes YAML : définition des pods, services, ingress… en mode déclaratif.

6. IaC et sécurité

L’Infrastructure as Code ne se contente pas de faciliter la gestion technique : elle représente aussi un levier puissant pour renforcer la sécurité informatique. En intégrant les bonnes pratiques de cybersécurité directement dans les fichiers de configuration, l’IaC permet de détecter, contrôler et corriger les vulnérabilités avant même leur déploiement en production. C’est une approche proactive, fondée sur l’automatisation et la transparence.

Auditabilité centralisée : chaque modification d’infrastructure est historisée dans un référentiel Git ou équivalent. Cela permet de retracer facilement les changements, de valider les configurations sensibles, et d’établir un historique exploitable en cas d’incident.

Détection automatique de dérives (drifts) : les outils IaC comparent régulièrement l’état réel de l’infrastructure à l’état défini dans le code. Toute dérive (changement non autorisé ou manuel) est immédiatement signalée, limitant les failles non maîtrisées.

Tests de sécurité automatisés : des scanners spécialisés peuvent être intégrés au pipeline CI/CD pour analyser les fichiers YAML, HCL ou JSON. Ils détectent les erreurs de configuration courantes (ports ouverts inutilement, absence de chiffrement, etc.) avant même le déploiement.

Compliance-as-Code : les standards de sécurité ou de conformité (ISO 27001, RGPD, CIS Benchmarks, etc.) peuvent être codés sous forme de règles intégrées dans le processus. On parle alors de conformité embarquée dès la conception, et non plus ajoutée a posteriori.

Réduction du facteur humain : en automatisant les tâches critiques et en supprimant les interventions manuelles, l’IaC diminue drastiquement le risque d’erreurs humaines — première cause d’incidents de sécurité dans les environnements IT.

Adopter l’IaC, c’est donc poser les fondations d’une sécurité continue, rigoureuse, et documentée à chaque étape du cycle de vie de l’infrastructure.